FINAL SEGURIDAD!

Es habitual configurar Linux como servidor de correo electrónico, servidor de ftp, servidor web… Al mismo tiempo que ofrecemos estos servicios, es fácil dejar agujeros de seguridad, de ahí la necesidad de que existan gran cantidad de auditores de seguridad para Linux.

Los programas auditores de seguridad son herramientas indispensables para el administrador de un sistema, ya que permiten detectar, de forma rutinaria, problemas de seguridad para los que pudieran existir ataques conocidos.

Estos programas pueden operar a muchos niveles, desde la comprobación de la pertenencia de archivos a usuarios y grupos del sistema, hasta pruebas sobre aplicaciones instaladas para verificar si éstas tienen agujeros conocidos.

En este blog se explicara la instalacion y configuracion de 2 sistemas de auditoria:

Tiger: Escogido por ser un sistema de auditoria primitivo, pero mas actualizado que Cops, a demas de tener una simple configuracion y una facil generacion de reportes.

Nessus: Escogido por ser una herramienta mas actual, y sobre todo por su parte grafica tan facil de usar y comprensible, a demas que sus reportes son graficos y nos dan gran idea de las falencias o debilidades de nuestros sistema.

Aunque se consultaron otros sistemas de auditorias como Satan/Sara, Trpwire, Cops, se escogieron los dos anteriores debido a su documentacion y facil configuracion.

BIBLIOGRAFIA CONSULTADA

http://albertux75.wordpress.com/2008/05/25/auditoria-de-seguridad-en-gnulinux/

http://www.bulma.net/body.phtml?nIdNoticia=2193

http://es.tldp.org/Articulos-periodisticos/jfs/security1/seguridad1.html

Enlace permanente Comentarios desactivados en FINAL SEGURIDAD!

ACERCA DE TIGER

El objetivo primordial de Tiger es analizar el sistema para tratar de encontrar maneras de obtener privilegios de superusuario. Su diseño parte de la hipótesis de que cualquier otro uid o gid puede ser obtenido por personas no autorizadas, es decir, que cualquier persona puede hacerse pasar por un usuario cualquiera de la máquina, excepto, por supuesto, por el superusuario.

Algunos de los chequeos que reliza Tiger son:

- aliases de mail.

- exportación por NFS.

- variables de inetd.

- variables del PATH.

- ficheros .rhosts y .netrc.

- permisos de ficheros y directorios.

- avisa de la existencia de parches de mantenimiento.

- paths que se encuentren en ficheros que den algún warning.

- ofrece ayuda sobre todos los temas.

- lanza automáticamente el CRACK.

Tiger está disponible para Linux 2.x, gracias al trabajo realizado por Robert L. Ziegler, aunque la versión distribuida originalmente tenía soporte para Linux 0.99. Tiger tiene soporte para muchas arquitecturas, en función de la arquitectura sobre la que se ejecuta se definen las comprobaciones que va a realizar.

Enlace permanente Comentarios desactivados en ACERCA DE TIGER

INSTALACION Y CONFIGURACION DE TIGER

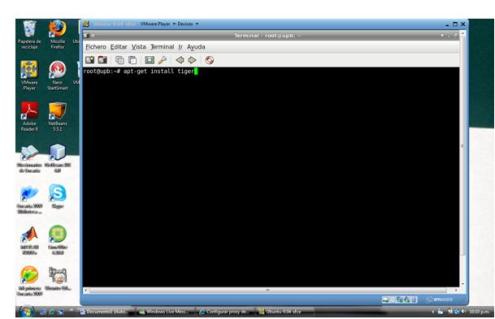

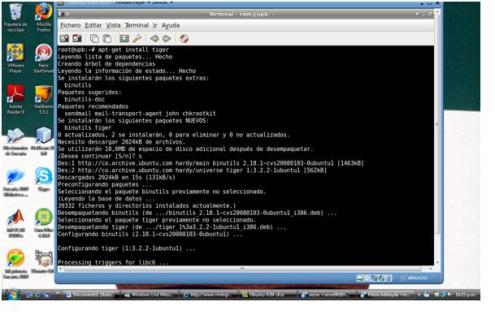

Para instalar Tiger se ejecuta el comando:

| #apt-get install tiger |

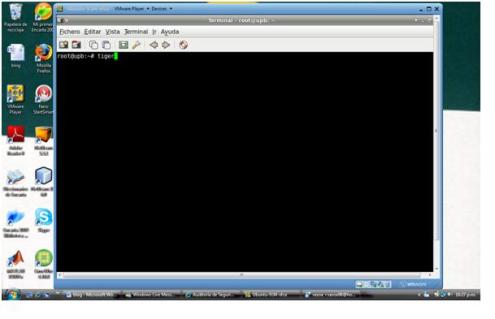

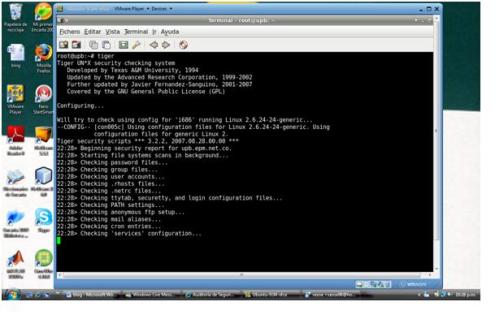

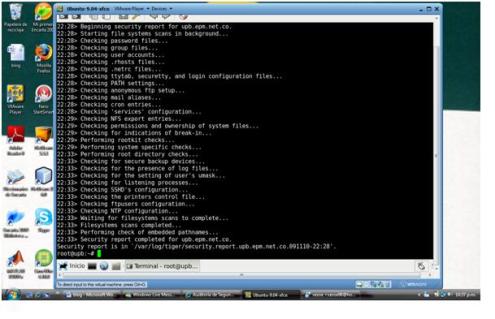

Para correr el programa ejecutamos el comando #tiger

Y este automáticamente hace la configuración necesaria del programa y hace el respectivo escaneo

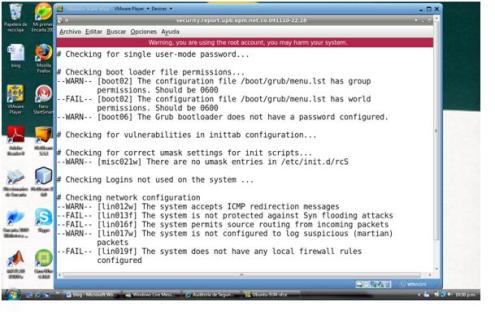

Despues de terminar el scaneo el archivo de reporte que este genera se encuentran en la carpeta: /var/log/tiger/security.report.upb.epm.net.co.091110-22:28

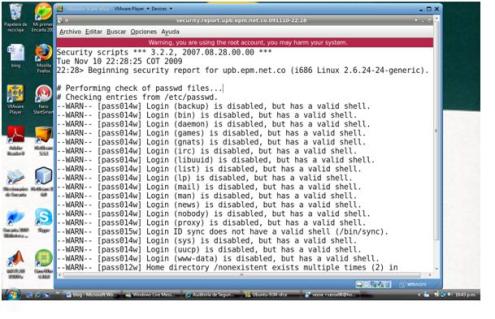

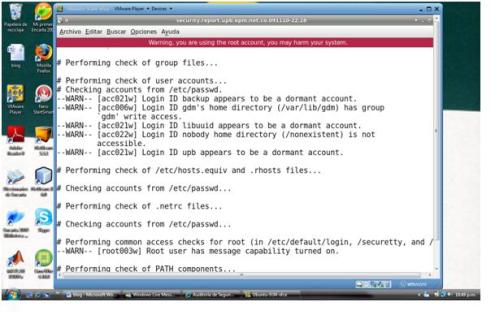

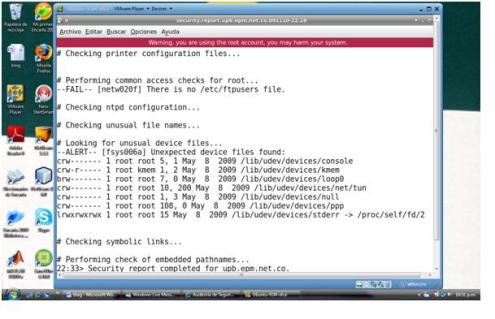

Ya por ultimo el archivo de reporte nos indica donde hay algunas advertencias o donde nuestro sistema puede tener algunas falencias para que sean corregidas.

A continuación veremos algunas partes del archivo de reporte generado

Ya para terminar si se quiere configurar de una manera diferente tiger ya sea para que el reporte se guarde en otra ruta, o para que se haga un scaneo en otros puerto, entre otros, sus archivos de configuración están en: /etc/tiger/

ACERCA DE NESSUS

Cuando Nesuss finaliza el escaneo genera unos informes muy útiles si se sabe aprovechar e interpretar la información obtenida.

INSTALACION Y CONFIGURACION DE NESSUS

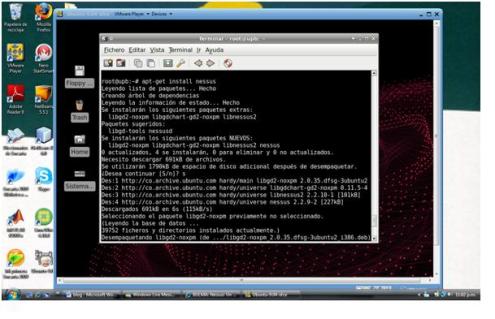

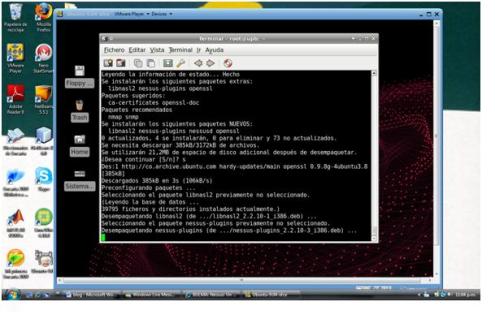

Para instalar nessus con el comando #apt-get install nessus

y con el comando #apt-get install nessusd se instalan solas todas las dependencias de este programa.

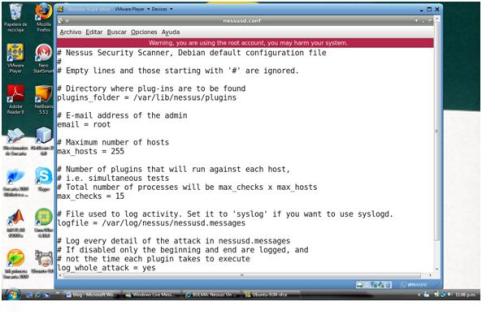

Para configurar el programa el archivo de configuración del servidor esta ubicado en: cd /etc/nessus/nessusd.conf

(la configuración por defecto es completa y válida, entre otras cosas escanea desde el puerto 0 al 15000).

en este caso asumimos la configuracion por defecto.

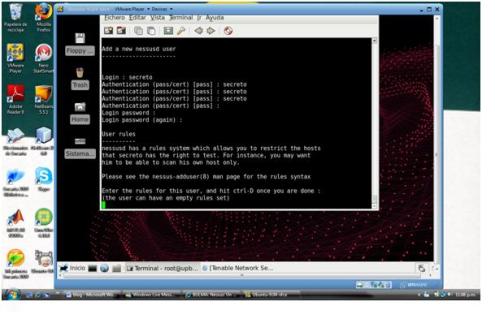

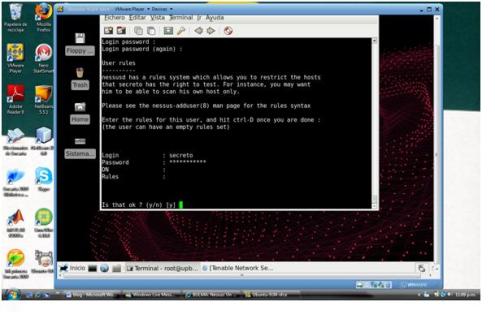

el paso a seguir es crear un usuario que sea el que pueda lanzar el programa, para ello se sigue las instrucciones tras poner el comando: nessus-adduser.

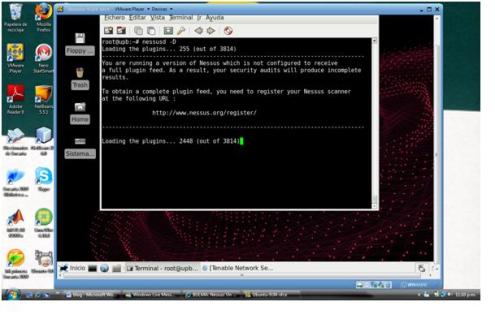

ahora arrancar en background el servidor: nessusd -D o nessusd –background

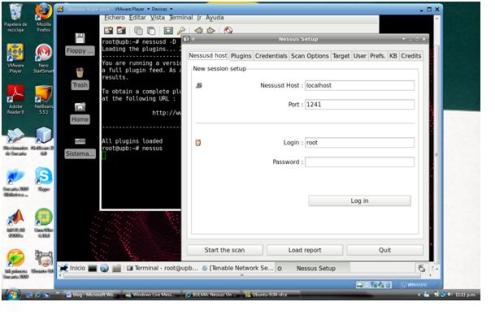

Iniciar el cliente en modo gráfico (también se puede iniciar en modo comando, para esto consultar ayuda: nessus man): nessus y nos logueamos

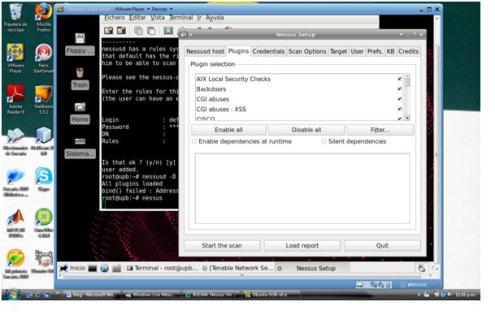

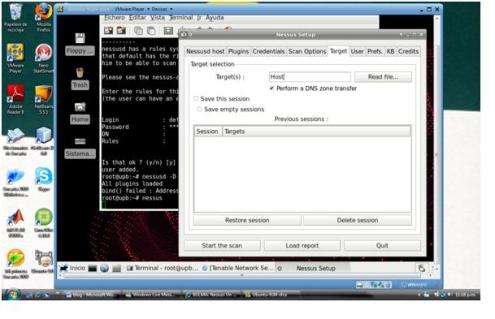

Seleccionamos los pluggins que queremos y los target a scanear

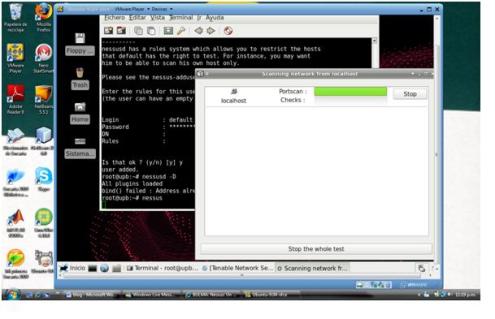

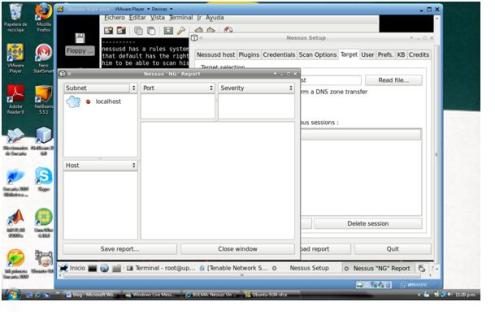

Damos click en start scan y este comienza a buscar, ya por ultimo se generan los reportes y se ven asi:

Los reportes generados pueden ser guardados para luego ser otra vez cargados y comprobar si se logro detectar la falencia y corregirla.